Вредоносный код, записанный в ДНК, способен заражать компьютеры

Этого следовало ожидать, начиная с того самого момента, когда учёные научились загружать цифровую информацию внутрь макромолекул дезоксирибонуклеиновой кислоты. Впервые исследователям удалось заразить вирусом компьютер, анализировавший ДНК, в которую был внесён вредоносный программный код. Похоже, что всех нас ждёт увлекательное биопанковское будущее, где взломать можно абсолютно всё, включая основное хранилище генетической информации любого биологического организма.

Команда учёных из Университета Вашингтона не планировали попасть в новостные колонки научных порталов. Но похоже, что это было неизбежно. Их волновал вопрос безопасности процесса транскрипции и анализа ДНК, ведь эта непростая задача базируется на программном обеспечении с открытым доступом к исходному коду. Причём пользуются этим софтом сотни лабораторий по всему миру. Если злоумышленникам удастся загрузить вредоносный код в систему, весьма дорогостоящие анализы, мягко говоря, накроются медным тазом.

Разумеется, исследователи могли продемонстрировать уязвимость системы при помощи более традиционных способов. Например, использовать инструменты удалённого доступа через Интернет. Но учёные решили зайти в своём эксперименте немного дальше. В качестве носителя вредоносного кода было решено использовать ДНК, исходный материал, с которым системе анализатора приходится иметь дело каждый день.

«Нашей основной задачей стала попытка избежать ситуаций, когда преступник будет стучать в нашу дверь, а мы будем совершенно к этому не готовы», — рассуждает профессор Тадайоши Коно, который много лет занимается исследованиями в области безопасности встроенной и нишевой электроники, в том числе и дорогостоящих научных приборов.

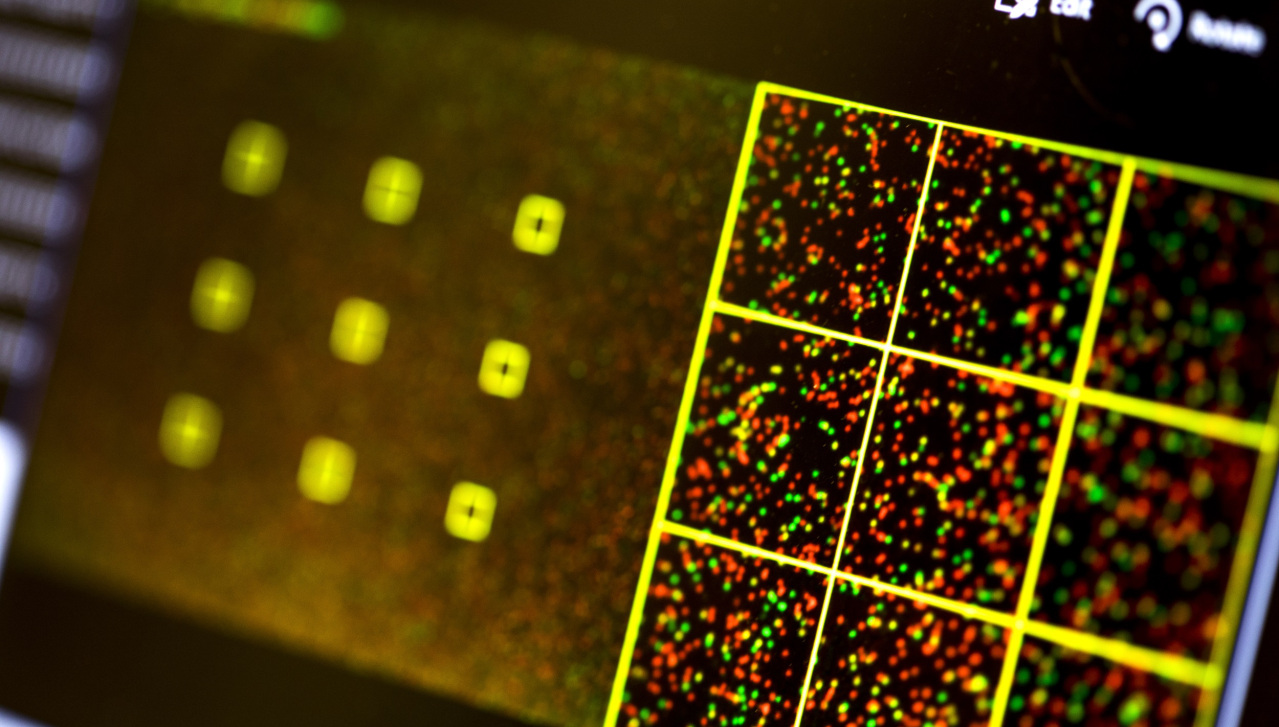

Программное обеспечение научного оборудования устроено таким образом, что преобразовывает получаемые из ДНК данные в бинарные данные. Поток бит хранится в буфере фиксированного размера, предполагающем разумную максимальную длину чтения. Это открывает перед злоумышленниками базовую уязвимость переполнения буфера данных, при которой программное обеспечение выполняет подсунутый вредоносный код. Пускай в эксперименте и не использовался «компьютерный вирус» в его классическом понимании, но выполненный код был очень близок к тому. Ведь с его помощью учёным удалось получить доступ к управлению компьютером.

Исследователи очень надеются, что у них получится донести до научного сообщества эту важную информацию. Ведь если дорогостоящее исследовательское оборудование настолько уязвимо, что взломать его можно даже на уровне ДНК, многие исследования могут оказаться под угрозой срыва. А это не сулит человечеству ничего хорошего. Результаты своего эксперимента учёные представят широкой публике на конференции USENIX Security, которая пройдёт на следующей неделе в городе Ванкувере.